قالت AMD أنها تخطط لإصدار تحديثات البرامج الثابتة لإصلاح ثلاثية من الأخطاء التي تؤثر على بعض وحدات المعالجة المركزية وأنظمة الكثير من أج...

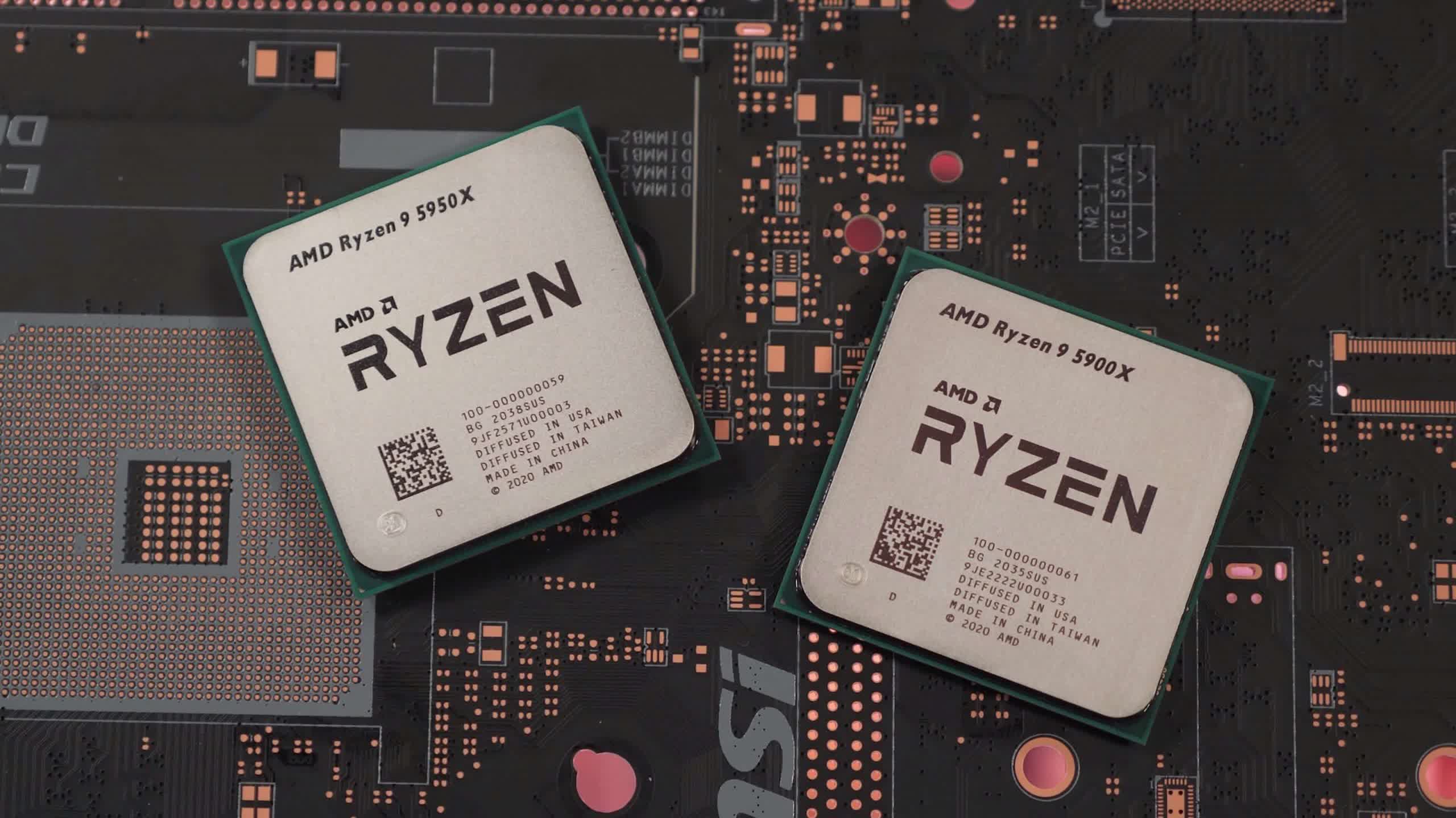

قالت AMD أنها تخطط لإصدار تحديثات البرامج الثابتة لإصلاح ثلاثية من الأخطاء التي تؤثر على بعض وحدات المعالجة المركزية وأنظمة الكثير من أجهزة notebook المدمجة الخاصة بها.

تسمح الأخطاء الثلاثة ، التي تشير إليها AMD باسم "SMM Callout" ، للمهاجمين بالسيطرة على البرامج الثابتة UEFI الخاصة بـمعالجات AMD ، وبشكل طبيعي في الكمبيوتر بالكامل.

قالت AMD أن الأخطاء تؤثر على جزء صغير من وحدات المعالجة المركزية لوحدة المعالجة (APU) التي تم إصدارها بين عامي 2016 و 2019, معالجات AMD APU ، المعروفة سابقًا باسم AMD Fusion ، هي معالجات 64 بت صغيرة الحجم تتضمن كل من وحدة معالجة مركزية (CPU) ووحدة معالجة الرسومات (GPU) على نفس قالب السيليكون.

خلل SMM CALLOUT

ظهرت أخبار الخلل الثلاثي في عطلة نهاية الأسبوع الماضي ، يوم السبت 13 يونيو ، عندما نشر باحث أمني اسمه داني أودلر منشور متوسط يشرح بالتفصيل أحد أخطاء SMM Callout الثلاثة (التي تم تصحيحها بالفعل), وقال أودلر إن الثغرات تؤثر على منطقة من معالجات AMD تُعرف باسم SMM.SMM ، والتي تعني وضع إدارة النظام هي طبقة تجلس على أعمق مستوى داخل بعض أنواع معالجات AMD.

يعد SMM جزءًا من برنامج UEFI الثابت لوحدة المعالجة المركزية ، وعادةً ما يتم استخدام رمز SMM لإدارة الميزات العميقة المتعلقة بالأجهزة مثل إدارة الطاقة ، ونوم النظام ، والسبات ، ومحاكاة الجهاز ، وأخطاء الذاكرة ، ووظائف أمان وحدة المعالجة المركزية.

نظرًا لدورها في الحفاظ على تشغيل وحدة المعالجة المركزية والتفاعل مع مكونات الأجهزة المجاورة ، يتم تشغيل كود SMM بأعلى مستوى من الامتيازات على جهاز الكمبيوتر ، مع التحكم الكامل في نواة نظام التشغيل وأي أجهزة مراقبة افتراضية (الأجهزة الافتراضية).

في المصطلحات الفنية ، يعمل SMM على أعمق مستوى في حلقة وحدة المعالجة المركزية ، في Ring -2, وعلى هذا النحو ، فإن أي مهاجم يتمكن من إصابة SMM عادة ما يكون له السيطرة الكاملة ليس فقط على نظام التشغيل ولكن أيضًا على أجهزة الكمبيوتر.

في الأسبوع الماضي ، قال Odler أنه وجد ثلاثة أخطاء في وحدة SMM الخاصة بـ AMD والتي يمكن أن تسمح له بزرع كود خبيث داخل SMRAM (الذاكرة الداخلية لـ SMM) وتشغيله بامتيازات SMM.

قال الباحث الأمني: "تنفيذ الشفرة في SMM يمكن المهاجم من تجاوز كل الحدود الأمنية مثل SecureBoot و Hypervisor و VBS و Kernel والمزيد".

يتطلب استغلال أخطاء SMM Callout الوصول الفعلي إلى الجهاز أو البرامج الضارة على كمبيوتر الضحية الذي يمكنه تشغيل تعليمات برمجية ضارة بامتيازات المسؤول.

قد تبدو هذه الشروط لنجاح وسيلة شرح SMM باهظة ؛ ومع ذلك ، لم يوقفوا مطوري برامج rootkit طوال الـ 15 عامًا الماضية ، ومن المحتمل أنهم لن يوقفوا مهاجمًا مصممًا أيضًا.

قال أودلر أنه أبلغ AMD عن الخلل الثلاثة في بداية أبريل من هذا العام في وقت كتابة هذا التقرير ، وقال Odler أن AMD قد أصدرت بالفعل تصحيحات للخطأ الأول ، تم تتبعها باسم CVE-2020-14032.

لا يزال هناك خللان آخران لم يتم إصلاحهما ، لكن في تقرير أمني نُشر هذا الأسبوع ، قالت AMD إنها تخطط لتجهيز تصحيحات AGESA بحلول نهاية الشهر.

يمثل AGESA اختصارًا لـ AMD Generic Encapsulated Software Architecture وهو الاسم الرمزي لـ AMD للبرامج الثابتة UEFI (الواجهة الموحدة للبرامج الثابتة الموسعة).

بمجرد أن تصبح تحديثات AGESA جاهزة مع التصحيحات ل SMM Callout الآخرين ، قالت AMD إنها ستشارك البرامج الثابتة مع موردي اللوحات الأم ومصنعي النظام المدمج.

![تحميل لعبة PUBG MOBILE: RESISTANCE APK + OBB للأندرويد [آخر تحديث][V1.7.0]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEjwKm6XHcYyUurCsSZchKFSbiCKCNb3DB1mcWsJ-VjqAnvDbSYspaGLf_m3XKxrCq4J6EA8YOpAPjnTMnuKQZo76ARRf2Cj8e_sJgheQJIGmh6OCtTpCYpEZl50-whs0pPd_ipYRv2FfV8/w150/ezgif.com-gif-maker.webp)